Beschreibung des Problems

Der Standard-Analyseprozess kann versagen, wenn er mit geschützten oder Kontrollfluss-verschleierten Binärdateien konfrontiert wird. Im Folgenden finden Sie gezielte Lösungen:

Verbesserte Methodik

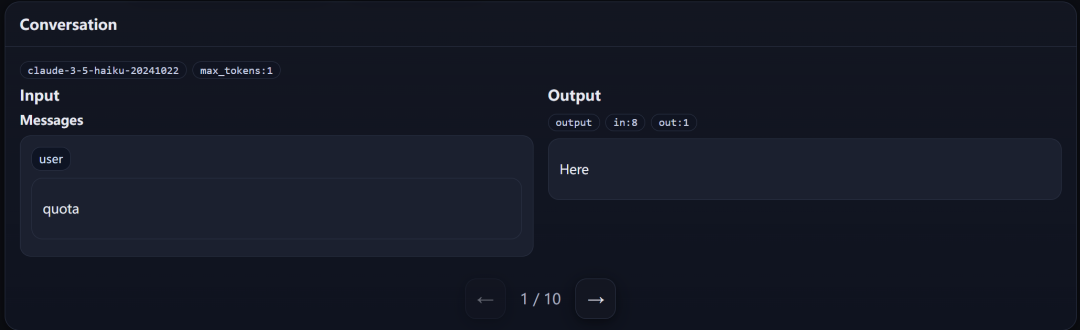

- Dynamischer Tracking-ModusGeben Sie den Befehl "Enable Dynamic Taint Tracking" ein, um Anomalien im Datenfluss zu verfolgen.

- Verbesserung der MustererkennungIdentifizieren Sie gängige Obfuskationsmerkmale mit dem Befehl "Detect Anti-Debugging Techniques".

- hierarchischer AnsatzAlle Zeichenketten extrahieren", bevor die Schlüsselsegmente schrittweise analysiert werden

konkreter Vorgang

- Führen Sie zunächst das Standard-Plugin zur Verhinderung von Verschleierungen in Ghidra aus.

- Verwenden Sie "Force Linear Scan" für hartnäckigen Code, um alle Anweisungen außer Kraft zu setzen.

- Einstellung einer Verzögerung von 0,5-1 Sekunde/Befehl zur Vermeidung von API-Limitierung

Experten-Tipps

Kombiniert mit Ghidra's Memory Map Funktion zur manuellen Markierung verdächtiger Speicherbereiche zur Unterstützung der KI-Analyse

Diese Antwort stammt aus dem ArtikelGhidraMCP: Ein Reverse-Engineering-Tool zur Verbindung von KI mit GhidraDie