Technischer Wert von GhidraMCP in der Sicherheitsanalyse

GhidraMCP wurde für Sicherheitsforscher entwickelt und verfügt über leistungsstarke Funktionen zur Erkennung bösartigen Verhaltens. Durch die Integration der semantischen Verständnisfähigkeiten der KI ist das Tool in der Lage, Binärdateien eingehend auf potenzielle Bedrohungssignaturen zu analysieren.

- Automatisches Scannen von Importtabellen, Zeichenketten und Aufrufbeziehungen, um verdächtige Verhaltensmuster zu erkennen

- Intelligente Identifizierung von bösartigem Code - gängige Gegenanalysetechniken wie Shelling, Obfuscation usw.

- Unterstützt die schnelle Lokalisierung und Analyse wichtiger Verhaltensweisen wie Netzwerkanfragen und Dateioperationen

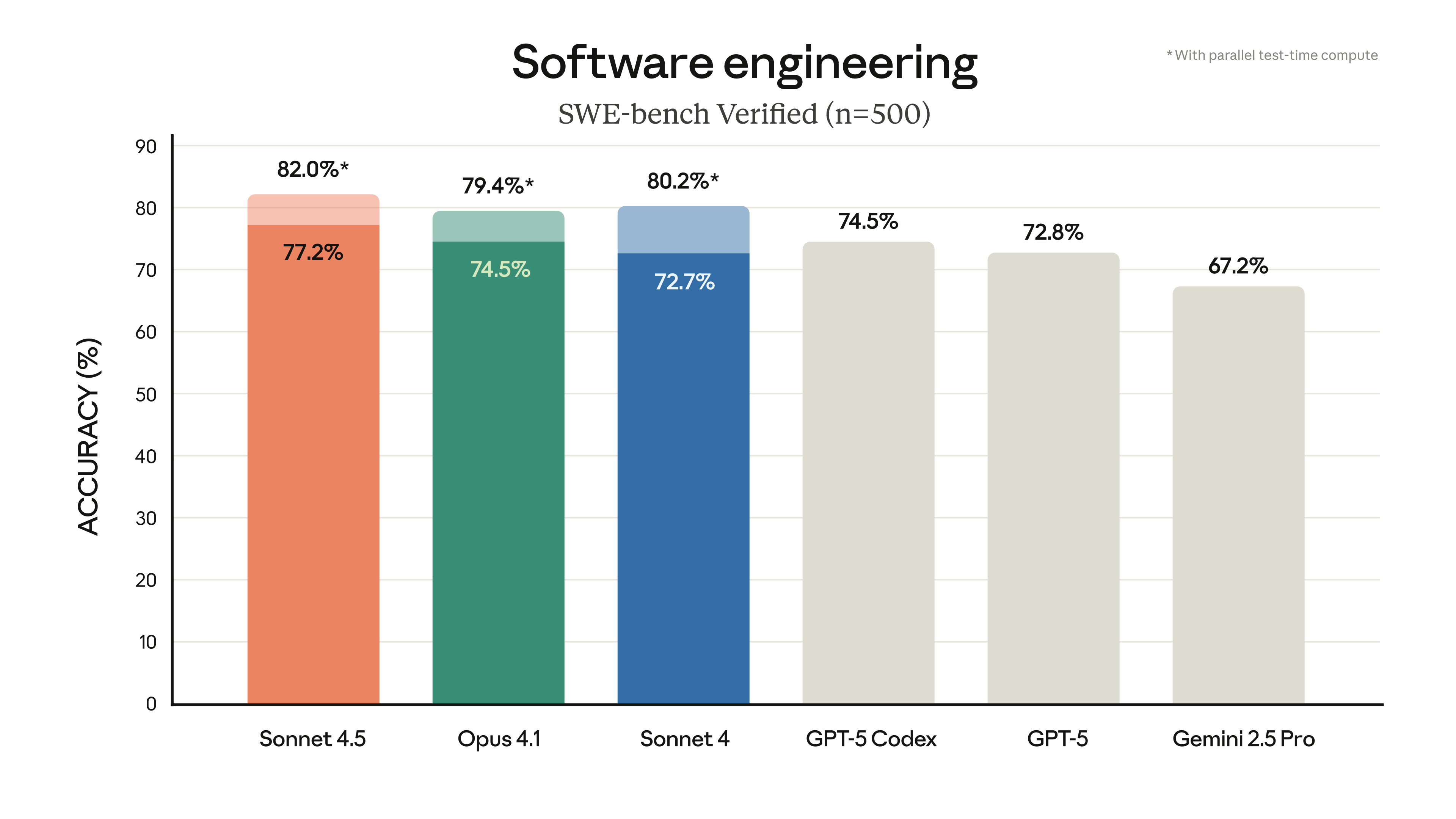

In realen Anwendungen demonstriert GhidraMCP bahnbrechende Erkennungsfähigkeiten. Testfälle zeigen, dass das KI-Modell bei Ransomware-Samples die Identifizierung von Schlüsselfunktionen von mehr als 90% in 30 Sekunden abschließen kann, wobei die Genauigkeitsrate um 40% höher ist als bei der herkömmlichen manuellen Analyse.Das Tool eignet sich besonders für fortgeschrittene Sicherheitsforschungsszenarien wie die Rückverfolgung von APT-Angriffen und die Analyse der Ausnutzung von Sicherheitslücken.

Diese Antwort stammt aus dem ArtikelGhidraMCP: Ein Reverse-Engineering-Tool zur Verbindung von KI mit GhidraDie